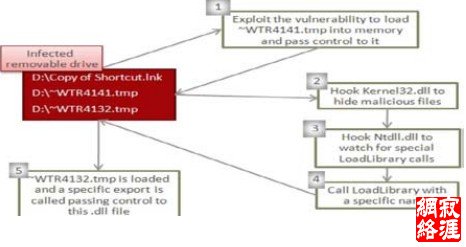

TRACE”的键值是否为“19790509”. 据说此数值即1979 年5 月9日——伊朗伊斯兰革命后 新政府处决了一位知名犹太人Habib Elghanian的日期。确认后,Stuxnet开始安装并衍生出 以下 6个文件: • C:\WINDOWS\inf\oem6C.PNF • C:\WINDOWS\inf\mdmcpq3.PNF • C:\WINDOWS\inf\mdmeric3.PNF • C:\WINDOWS\system32\Drivers\mrxnet.sys • C:\WINDOWS\system32\Drivers\mrxcls.sys 上面的两个驱动文件分别被注册为名为MRXCLS和MRXNET的系统服务。前者对WinCC系 统展开攻击;后者从内核层次隐藏一些关键的文件,包括被拷贝到 U 盘的 lnk 文件和 DLL 文件。在调用 ZwLoadDriver 函数加载 Mrxnet 驱动时,它先调用 AdjustTokenPrivileges 函数为其增加 SeLoadDriverPrivilege 权限,然后再修改 Windows 防火墙设置,如对 SOFTWARE\Microsoft\Windows Defender\Real-Time Protection下的几个键码值 EnableUnknownPrompts; EnableKnownGoodPrompts; ServicesAndDriversAgent全部设置为 0.到此,整个安装过程全部结束。 4 感染扩散原理 usb驱动感染过程 Stuxnet 蠕虫最主要的传播方法即将自己拷贝到可移动u盘,工业控制系统通常都是由 不接入互联网的Windows机器编程实现的,操作员一般都是使用U盘实现不同系统之间的数 据传输。Stuxnet使用了两种方式实现U盘的感染:其一,使用文件快捷方式解析漏洞;其 二,使用 autorun.inf文件。 方法一:Stuxnet首先创建一个隐藏窗口“AFX64c313”以及时获取usb 插入到PC上引 起的“WM_DEVICECHANGE”消息,当新驱动设备加载到PC时,stuxnet会检查以下条件判断 此 U 盘是否适合感染:(1)驱动没有感染;(2)感染 u 盘驱动的配置标志是否设置(3) 感染周期是否小于 21 天(4)驱动剩余空间是否大于 5MB(5)驱动中至少存在 3 个文件。 当前面的几个条件均满足时,Stuxnet会向闪存内写入 6个文件,分别为: •Copy of Shortcut to.lnk •Copy of Copy of Shortcut to.lnk •Copy of Copy of Copy of Shortcut to.lnk •Copy of Copy of Copy of Copy of Shortcut to.lnk •~WTR4141.tmp •~WTR4132.tmp 上面 4个快捷方式即利用了Windows Shell组件内的文件快捷方式漏洞CVE-2010-2568。 此漏洞利用 Windows 在解析快捷方式文件(如.lnk 文件)时的系统机制缺陷,使系统加载 攻击者指定的DLL 文件,从而触发攻击行为。因为 Windows在显示快捷方式文件时,会根据 文件中的信息寻找对应的图标,并将其作为文件图标展现给用户。若图标资源在一个 DLL 文件中,系统就会加载这个DLL文件,故攻击者可利用此漏洞构造一个恶意快捷方式文件, 使系统加载指定的DLL 文件,从而执行其中的恶意代码即 WTR4141.tmp文件。 这些快捷方式是一类命名为CPL的特殊文件类型,读者可以在控制面板下针对某个系统 应用右键创建一个类似的快捷方式,将创建的快捷方式与 stuxnet 产生的快捷方式对比如 下:  从图中可以看出,两者之间并不存在很大的差别。这里,读者可能会问为何 stuxnet 需要创建 4个快捷方式。设计者主要是考虑stuxnet在 Windows不同版本之间的兼容性即在 4 个快捷方式中分别包含一个不同的路径,如下所示: (1)Windows7: \\.\STORAGE#Volume#_??_USBSTOR#Disk&Ven_____USB&Prod_FLASH_DRIVE&Rev_#1234 5000100000000173&0#{53f56307-b6bf-11d0-94f2-00a0c91efb8b}#{53f5630d-b6bf-1 1d0-94f2-00a0c91efb8b}\~WTR4141.tmp (2)Windows Vista: \\.\STORAGE#Volume#1&19f7e59c&0&_??_USBSTOR#Disk&Ven_____USB&Prod_FLASH_DR IVE&Rev_#12345000100000000173&0#{53f56307-b6bf-11d0-94f2-00a0c91efb8b}#{53 f5630d-b6bf-11d0-94f2-00a0c91efb8b}\~WTR4141.tmp (3)Windows XP, Windows Server 2003 and Windows 2000: \\.\STORAGE#RemovableMedia#8&1c5235dc&0&RM#{53f5630d-b6bf-11d0-94f2-00a0c9 1efb8b}\~WTR4141.tmp 整个 Usb 感染过程可参考图3 所示:  |