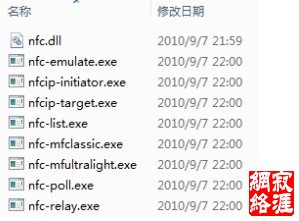

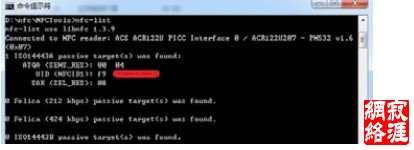

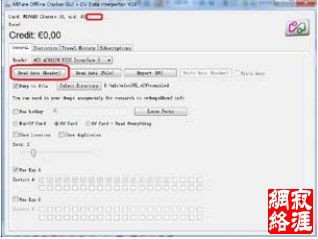

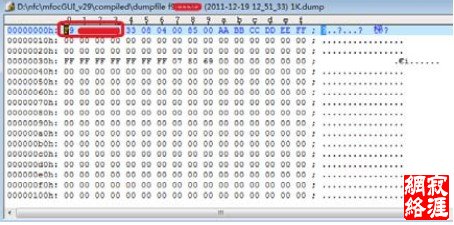

| 早就听说国外的黑客大牛们正在如火如荼的研究NFC安全了,由于比较懒就一直没深入 学习,最近加了个 NFC 安全的 QQ 群 ,看到里面有出售不少 NFC 方面的装备,捡 了样比较便宜的,买了个ACR122U的 NFC读写卡器,于是闲下来就折腾了一下。网上基本都 是 linux下的工具和方法,什么 nfctools啊、mfoc啊等等,据说安装起来还是比较复杂的。 对于我这样的linux盲来说是件比较痛苦的事情。幸好QQ群里有提供windows下的工具集, 下面就简单介绍我使用的几个工具和方法吧。 先show 下偶的ACR122U玉照:  找到了windows下的工具集后,使用起来就比较简单了,和其他USB外设一样,首先是 安装驱动,驱动包可自动识别下载,当然你没联网的话也可以手动下载、安装ACR122U的官 方驱动。一切折腾完毕后你就会发现,插上USB 线后,ACR122U的指示灯是红色的,当有卡 片靠近时 ACR122U指示灯是绿色的,这就说明ACR122U可以正常工作了。 下面主要说说我这个windows工具集的几款工具的简单功能吧,由于工具比较多,我英 文又不好,就把我折腾明白的和大家聊聊。 1、NFCTools工具包 这个工具包里有如下几个程序:  常用的是 nfc-list.exe和nfc-poll.exe。其他的还在摸索使用,希望感兴趣的朋友一 起研究研究。 分别运行nfc-list.exe和 nfc-poll.exe试试:  可以看到成功读取到卡的一些信息: 卡类型:ISO14443A ATQA (SENS_RES): 00 04 UID (NFCID1):f9 XX XX XX SAK (SEL_RES): 08 得到的这些信息里面常用来做验证的一般是UID,比如门禁卡中就有用UID 作为鉴别信 息的。在获得了UID信息后即可使用模拟设备(proxmark3等)模拟一个同样UID 的卡。 出了 UID 外一般 IC 卡里还会有一些其他的信息,但是这些信息一般是由读写密码的, 也就是说在不知道读写密码的情况下是没办法获得这些数据的,还好我们有工具可以破解一 般常用的默认密码。下面介绍两款 windows 下好用的工具: mfocGUI_v29 和 ovChip_Browser_v0.1。这两款工具都可破解默认读写密码,并将卡内数据dump 出来。 首先看看 mfocGUI_v29,插上ACR122U读卡器,打开mfocGUI_v29,看到全是英文界面, 不过不用担心,基本保持默认设置就可以。点击“Read data”进行读取,如果成功会在 程序目录下生成一个dump文件,打开可以看到出具内容:   可以看到 dump 出来的数据开头就是卡的 UID,后面的信息代表一些数据,这些数据具 体指什么则需要根据实际系统进行分析了,如某一卡通里面的数据格式有:上次充值时间、 最近 10 次的消费时间和金额、卡余额、校验值等等。这个就需要进行数据分析了。 下面看看 ovChip_Browser_v0.1的表现如何: 界面要简洁很多,直接点击“start”开始破解读取。如果读取成功在程序目录会生成 dump文件。 数据和 mfocGUI_v29读出来的基本一样,就不多说了。 一般对于IC 卡的攻击有:非法读写卡片、伪造卡片、模拟卡片、嗅探、重放攻击等等, 要的装备一般有 proxmark3、pn532、ACR122U、openpcd 等等,我会在以后的文章里继续 绍 IC 卡ID 卡安全相关的设备和使用方法,希望大家喜欢。 |