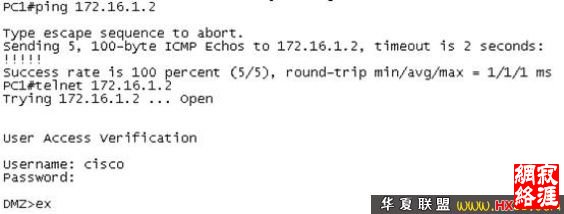

class-map type inspect match-any int-to-dmz match protocol ssh match protocol icmp 第四步: 创建policy-map,应用刚才所创建的策略。 ZFW策略包括三种:pass、drop、inspect。Drop是默认行为,inspect是对流量进行审查,返回流量通过查看路由器的session表来决定是否允许进入。PASS行为不会跟踪连接或者流量的session,但是只允许单方向通过。也就是说,如果要配置PASS的话,就要在两个方向同时配上PASS。 分别创建private-to-dmz、private-to-internet、internet-to-dmz这三个策略去调用相应的class-map。 policy-map type inspect private-to-dmz class type inspect pri-to-dmz inspect class class-default drop policy-map type inspect private-to-internet class type inspect pri-to-int inspect class class-default drop policy-map type inspect internet-to-dmz class type inspect int-to-dmz inspect class class-default drop 第五步: 将策略关联在接口上。 ZFW用的可不是普通的物理接口,它有着自己专用的接口,那就是zone-pair。在这里,物理接口的地位不再重要,它才是路由器真正的守卫!这里需要填写zone的源和目的区域名称,并且将policy-map应用在zone-pair里。 zone-pair security private-internet source private destination internet service-policy type inspect private-to-internet zone-pair security internet-dmz source internet destination dmz service-policy type inspect internet-to-dmz zone-pair security private-dmz source private destination dmz service-policy type inspect private-to-dmz 第六步: 测试各个区域的功能。 测试内网PC对DMZ服务器的访问  发现服务器可以正常ping通和telnet访问。 测试外网PC对DMZ服务器的访问 ![clip_image002[7] clip_image002[7]](http://www.jybase.net/uploads/allimg/111203/122Z45T8-2.jpg) 发现可以ping和ssh登录服务器,但是不能telnet服务器。 内网PC可以任意访问外网。 看,一台路由器已经变成了一台有模有样的防火墙了。虽然不是很专业,但是如果专业硬件防火墙对你的网络来说是杀鸡用牛刀的话,这种“业余”的防火墙就再适合不过啦! |