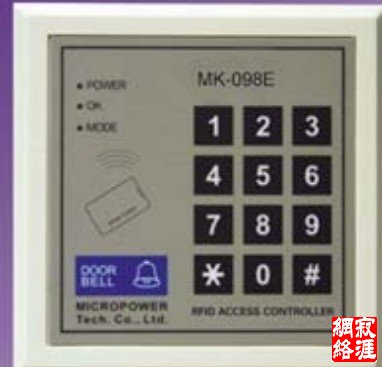

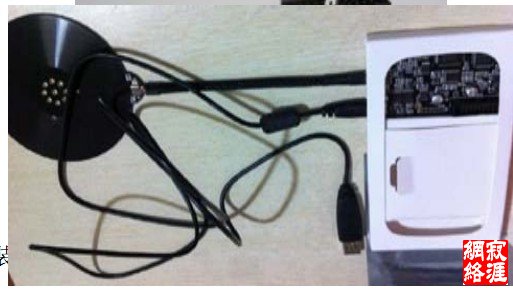

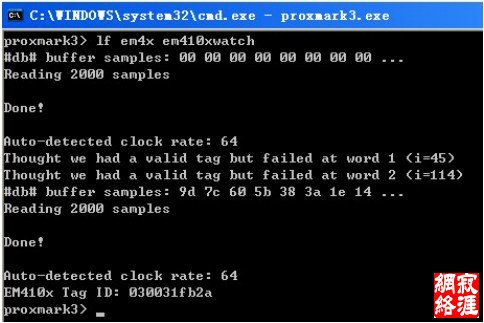

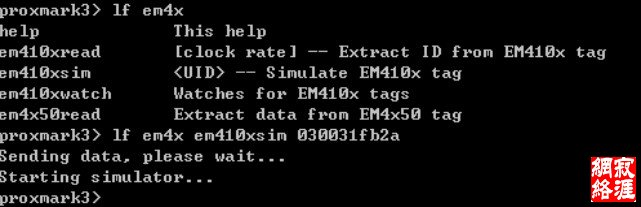

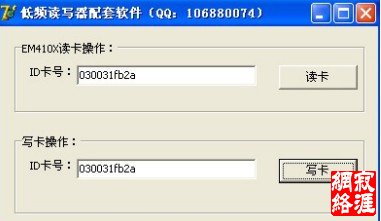

| 物联网发展如火如荼,给生活带来便利的同时也悄悄的留下了不少安全隐患。刚看了碟 中谍 4里面很多炫酷的高科技技术让人难以忘记,其中经常看到的莫过于特工们进入任何一 个房间,都可用一款特殊设备来打开门禁。电影终归电影,那在现实生活中会不会发生这样 的事情呢? 首先,通过一段时间的研究,我们发现基于 RFID 技术的门禁系统确实存在着一些安全 隐患,攻击门禁的方法基本如下几种: 1、嗅探通讯数据 2、模拟门禁卡 3、复制门禁卡 4、中间人攻击等等 下面我们以ID卡门禁系统为例,给大家说说这几种攻击方法。ID卡门禁系统是比较常 见的,安装方便、成本低、使用方便,很多中小写字楼、小区都使用该系统。常见的门禁控 制器如下图:  这样的门禁系统主要有三部分组成:门禁控制器、门禁卡、锁系统。原理是这样的,门 禁控制器中存储了可开锁的门禁卡数据(相当于白名单),当使用门禁卡靠近门禁控制器时, 门禁控制器中的读卡模块读取门禁卡数据,然后查询白名单,如果卡数据在白名单中则打开 锁系统,如果遍历白名单后没有查询到结果则关闭锁系统。 常见的 ID门禁卡从外型上看有三种:薄卡、厚卡、纽扣卡。 下面开始说说ID 卡安全测试: 一、读取 ID 卡数据 要进行攻击的首要条件就是先获得ID 卡里面的数据信息。首先介绍一款RFID测试的神 器——proxmark3。  下面秀一下我包装好: proxmark3设备几乎可以做任何涉及低频(125KHz)和高频(13.56MHz)的RFID 通信。 •读取数据——作为一个读卡器,读取ID、IC卡数据。 •嗅探监听——监听读卡器和卡之间的通信,记录通信的内容。 •卡模拟——伪装自己是标签本身。 作为一个读卡器,可以读取低频和高频的标签。作为一个监听设备,监听读卡器和卡片 的通信,是 RFID 射频开发的有力工具,类似电路开发的示波器。作为卡模拟器,可以模拟 成低频或者高频的卡片,自己设备卡片的内容。 有了这样一款神奇,接下来就是获取数据了。关于 proxmark 的安装和使用技巧在以后 的文章中我会详细介绍,现在主要说下读取 ID 卡数据的方法。我们用来做测试的是一张 EM4100 的卡片(我的饭卡哦^_^),使用命令“em410xwatch”即可对卡片进行读取,几秒钟 后即可获得数据,如下图:  可以看到卡号是:030031fb2a 获得了卡中的数据即可实施下面的攻击了。 二、信号模拟 获得了数据后即可用设备来模拟ID卡了,模拟ID卡的设备结构比较简单,有兴趣的便 宜可以自己DIY一个,这里我们还是用proxmark来进行模拟。 在 proxmark的低频指令中可以找到命令“em410xsim”,模拟的方法是  命令“lf em4x em410xsim 030031fb2a”就是模拟卡号为 030031fb2a 的 ID 卡,这时 proxmark就开始向外部发送该卡号的数据。可以看到proxmark的指示灯颜色为黄色,即为 数据模拟发送阶段。 三、ID 卡复制 在研究中使用信号模拟的方法是比较方便的,但是在实际运用中就不是很方便了,试想 下你在众目睽睽之下,拿着单片机和天线在门禁上晃晃悠悠,那会是怎样的景象啊?所以在 获得了ID卡内数据后我们完全可以伪造一张卡。 使用的工具有两部分:低频读写器、可写的 ID 卡。当然你也可以继续使用 proxmark 来进行写卡操作,不过在实践中我们发现 proxmark 的低频功能不是很稳定,所以推荐大家 使用专门的低频读写设备。  低频读写设备操作比较简单,只要将读出的卡号输入,既可以完成写卡。  当然在实际生活中使用 ID 卡的时候还是很多的,比如门禁、饭卡、会员卡等等。使用 ID卡的系统,一般都是在线系统,也就是将ID 卡中的数据作为身份标识,而数据一般是存 |