ChinaExcel Chart 图表控件是由杭州通用软件有限公司自主开发的一款的类 Excel

图表控件产品,可以在 C/S和 WEB 等各种环境下面应用。简单地讲,利用这个控件,我们可

以实现类似微软 Excel 的功能, 将数据用表格的形式或者图形的形式来展现。我们知道,

控件的好处在于可以作为一个单独的程序使用在不同的环境当中,尤其是网页当中。关于这

方面的内容,我们不在这里讨论,我们需要关注的是这些能够使用在网页当中的控件,在安

全方面往往会出现严重的问题。这里,我们就针对 ChinaExcel Chart 图表控件做一个安全

测试。

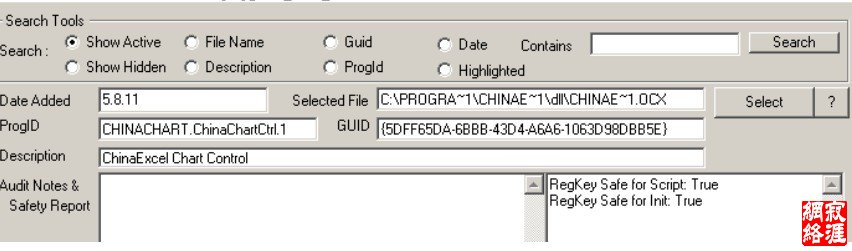

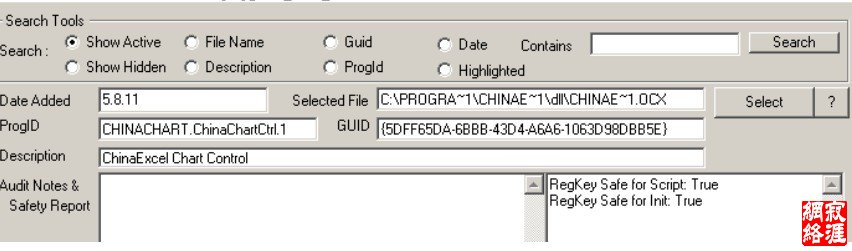

我们本次的测试环境为Windows XP SP3系统,使用的浏览器为IE6。当我们在系统中

安装了 ChinaExcel Chart 图表控件后,它会向当前系统中注册一个 ActiveX 控件,如图 1

所示。

图 1这张图是我们利用ComRaider程序查看当前系统中所有注册的ActiveX控件时,

找到了 ChinaExcel Chart图表控件注册的ActiveX控件信息。

从图 1 中我们看出,ChinaExcel Chart 图表控件注册的 ActiveX 控件文件名为

“CHINAE~1.OCX”,它是一个可以被浏览器自动加载的 ActiveX 控件,因为图 1 中显示该控

件的“RegKey Safe for Script: True RegKey Safe for Init: True”即注册表中负责控

件安全标识的键值都为真。

现在,我们需要查看一下 ChinaExcel Chart 图表控件提供了哪些可以被我们调用的

外部接口。

,ChinaExcel Chart图表控件提供了丰富的外部接口,这些接口都

是用来生成类似微软Excel图表数据用的。其中,我们比较关注一个名为“ReadDataFile”

的外部接口,其函数原型为:

Function ReadDataFile (

ByVal szFilePath As String ,

ByVal bReadFromFile As Boolean

) As Boolean

大家一定比较疑惑,为什么我们恰恰对这个外部接口感兴趣。“ReadDataFile”这个

外部接口从名字上来看,是一个用来读取数据文件的。按照 ChinaExcel Chart 图表控件的

帮助文档解释,“ReadDataFile”读取的数据文件有着特殊的格式要求,必须将数据按照一

行一个数据的方式来书写,因为这样才能使得 ChinaExcel Chart 图表控件明确自己最后要

生成的图表是什么样式。既然“ReadDataFile”是要读取数据文件的,数据文件的完整路径

名称就是一个非常关键的地方,众所周知, Windows系统下的文件完整路径名长度不超过260

个字节,很多编程人员在这个细节上往往没有考虑详尽,最终将会造成严重的安全隐患。为

此,我们抱着试一试的态度,准备对 ChinaExcel Chart 图表控件的“ReadDataFile”外部

接口做一个安全测试。

首先,我们需要写一段用来测试的网页代码,其内容如下:

<object classid="clsid:5DFF65DA-6BBB-43D4-A6A6-1063D98DBB5E"

name="evil" ></object>

<script>

var a=Array(1000);

evil.ReadDataFile(a,1);

</script>

代码很简单,主要就是利用 JavaScript 语言调用了 ChinaExcel Chart 图表控件的

“ReadDataFile”外部接口,并且制造了一个长度为1000 个字节的变量a,将其作为测试

变量传递给“ReadDataFile”外部接口,目的就是看一看“ReadDataFile”外部接口在处理

如此过长的文件路径名时会不会发生意想不到的错误。

保存上述网页代码为 test.htm 文件,将其上传到 Web 服务目录下,然后,打开浏览

器,这里是 IE6,并且启动 OllyDbg 程序附加到 IE 的进程上,此刻,在 IE 浏览器中输入

test.htm 文件所在的网址,回车访问后,我们发现 OllyDbg 程序监视到了一个严重的程序

错误。

那个“2C2C2C2C不可读”的错误,我相信所有的读者都能明白是什么意思,毫

无疑问,此刻“ReadDataFile”外部接口发生了严重的溢出漏洞,一个0day被我们发现了!

漏洞是发现了,但是我们更需要知道漏洞发生的原因。重新启动OllyDbg程序,运行

IE 浏览器,当我们在浏览器中第一次打开test.htm时,浏览器会弹出一个对话框,显示“打

开数据文件出错”,这个时候,我们可以利用对该对话框的监视来找到“ReadDataFile”外 |