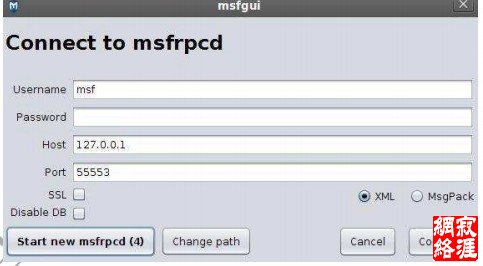

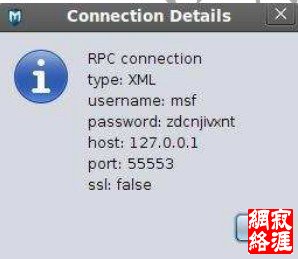

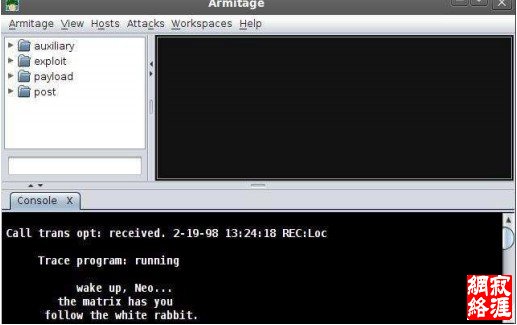

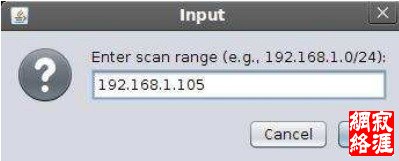

| Armitage是一款Java写的Metasploit图形界面化的攻击软件,可以用它结合 Metasploit中已知的exploit来针对主机存在的漏洞自动化攻击。 在Backtrack5中已经默认存在了。首先我们更新一下Metasploit,启动一个终端: root@bt:〜# Cd /pentest/exploits/framework3 root@bt: /pentest/exploits/framework3# ./msfupdateV 等待数分钟的更新,完毕以后,启动一个MSF的GUI,图1:  点击左下角的“start new msfpcd” 按钮启动msfrpcd服务,需要等待它加载模块, 加载模块时右下角有滚动条的滚动,等待加载完毕后。 然后启动Armitage,它在Backtrack5中位于菜单 “BackTrack->Exploitation Tools->Network Exploitation Tools->Metasploit Framework” 中,启动它将弹出一个如图3的连接窗口:  使用Armitage需要连接到msfpcd服务中,需要知道启动服务时设定的端口、账号和密码,这些信息可以在刚才启动的msfgui中查看,点击msfgui的“file”菜单的“show connection details”,在弹出的对话框中就可以看到用户名、密码和端口等信息了,如图: RPC connection type: XML username: msf password: zdcnjivKnt host: 127.0.0.1 port: 55553 ssl: false  在本例中,用户名为msf,密码为随机密码zdcnjivxnt,端口为55553,当然这些可以在启动msfgui的时候更改,在图1所示的界面中就可以更改。这里主要关注用户名、密码和端口,将这些对应填写到启动armitage所示的界面中,然后点击“connect”按钮。 如果填写无误,则很快就弹出了armitage的主界面了,如图5: Call trans opt: received. 2-19-98 13:24:18 REC:Loc wake up, Neo.., the matrix has you follow the white rabbit,  如果一直在图6中所示的窗口中等待,说明设置有问题,请检查设置,特别是账号和密码: 卷 Progress.. Connecting to 127.0.0.1:55553 java.io.lOException: authentication error Cancel 现在,我们就要对主机进行攻击了,我的攻击目标是192.168.1.105的一台英文版的 Windows XP sp3系统。 首先对目标机进行扫描,armitage中集成了nmap,点击armitage的“Hosts”菜单,选择”Nmap Scanw“,弹出的子菜单中有很多扫描选项,我直接用”QuickScan (0Sdetect)w, 这种快速扫描可以自动探测目标主机的操作系统,在armitage攻击系统时,准确探测出操作系统是比较重要的。最后弹出图7所示的正输入框:  由于我是对一台主机进行扫描,故此只用填目标正地址即可。也可以支持一个网段的扫描, 格式为输入框上方的提示:IP/网络位数。点击“0K”按钮即进行扫描。这个时候可以在Armitage下方看到扫描进度,如图8: PORT STATt SCRVICE VCRSI0N 135/tcp opcn mpc fUcrovol 1 Windowv WK 139/ttp opcn ncUiov>svn 44*i/trp oprn ^cro^oft-d^ Nirro^ofT Windows XV ^crosoft-ds NAC Address: 00:00:27t8%:65:AS (CidHJS CMputer SystCK) Dcvicc ijfpe: 9cn"4l purpovc Kunninqi Rirrosoft windo«s XH os details: Nicroseft Windows XP SP2 or SP3 扫描完成后弹出图 Use Attacks->Find Attacks to suggest applicable exploits for your targets. OK 接着开始扫描漏洞,选择armitage菜单上的“Attacks’ “by port",如图 10:  选择“by port”意味着根据扫描到主机开放的端口,列出所有可以针对端口所对应服务攻击的已知漏洞列表。这里读者要注意,点击以后armitage界面将看不到任何变动,千万不要误认为是armitage没有响应你的点击,只需要耐心等待一会儿,就可以看到图11所示的提示了: Message Attack Analysis Complete... You will now see an 'Attack' menu attached to each host in the Targets window. Happy hunting! OK 至此扫描完成了,现在对目标主机点右键,就可以看到有个“attack”菜单了,子菜单中列出了所有可以针对目标机开放端口对应服务的exploit。 这里我选择"smb",然后弹出子菜单,可以看到菜单中有针对ms08-067、ms10-061等等的exp,这里列出的是所有已知的针对该服务的奴口10^,而不是说主机就一定存在这些漏洞, 主机具体存在什么漏洞,还需要我们去检测,直接点击“check exploit”,armitage就可以自动检测哪些漏洞是存在的。点击以后,armitage将针对这些exploit逐个进行检测, 此时要注意 Armitage 下方的检测结果,“ [*] This exploit does not support check” 说明漏洞不存在,图13中,检测到主机存在ms08-067,: |