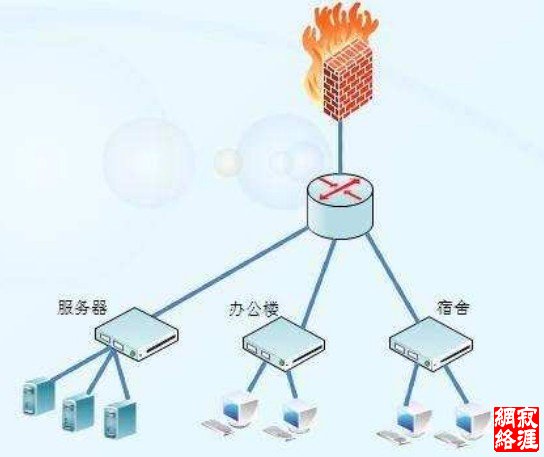

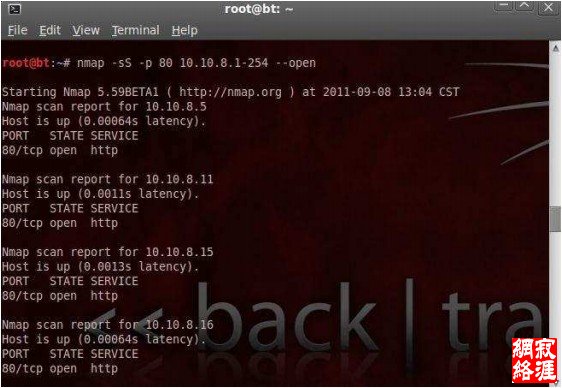

某次去机房突然看到了挂在墙上的网络拓扑图,从而了解整个学院的网络分布情况。正好泄露了网络拓扑结果,于是在了解拓扑结构的情况下,展开了一次渗透测试。在此题外话一句,不知为何现在的学校喜欢把网络拓扑图详细地贴在墙上,女友学校的网络拓扑图还竟然公开在学校的网站上,实在无语。我简略绘制本校的拓扑结构,如图1: 整个学院内部用的10.10.0.0网段的IP地址,学院有DHCP、DNS、Web、FTP服务器, 它们都共同位于10.10.8.0网段。 我们宿舍每个人的书桌下有网线插孔,从拓扑图中就可以看出,虽然没有开通上网,只要网线插上去,同样可以跨网段访问,也就是对web服务器可以访问的,经过扫描,还有不少内部网站,比如在线电影之类的。 我的想法是拿下某一台机器的权限,然后开个vpn来上网。为了长期使用,我选择了对服务器下手,先就选择了web服务器。顺便说下,我主要用的backtrack5作为渗透环境, 所使用的大部分工具均来源于BackTrack5中。 WEB服务器是在10.10.8.0这个网段的,首先用Nmap对整个网段进行扫描: root§bt:^# nmap -sS -p 80 10. 10. 8.1-254 —open 其中,,参数代表只扫描指定端口,参数后跟欲扫描的端口号;--open的表示结果只显示开放了80端口的主机;10.10.8.1-254是1?地址的范围,指代10.10.8.1~10.10.8.254, 因为255是广播地址,所以只用扫到254即可。只用了3秒多,就扫描完了整个网段,结果如图2:

我选择了 10.10.8.15这个目标站,因为它是asp.net架构的,如果有注入,较容易提权(后面事实证明的确非常好提权)。

显示了当前用户名是sa,如果真的是sa权限,那么已经成功了一半以上了。提交以下 命令查看当前用户的权限: |