“珊瑚浏览器”是由珊瑚浏览器工作室开发的一款免费网络浏览器软件,这款浏览器在

界面上类似搜狗浏览器,显得十分清爽。

众所周知,浏览器软件的安全一向是软件安全中最引人注意的一块,因为浏览器的使

用率是最高的。眼前的这款“珊瑚浏览器”从初步观察来看,在样式和使用体验上也是非常

合适用户需求的,但是,在安全方面是不是也如此让人称心如意呢?这里,我们就对“珊瑚

浏览器”做一个初步的安全测试,看一看能否发现一些意想不到的结果。

这种将常用网站显示在浏览器打开首页的模式是当前比较流行的。当我们

将鼠标滑动到某一个常用网站图标的上方时,浏览器给出了可以“自定义”该图标内容的选

项。

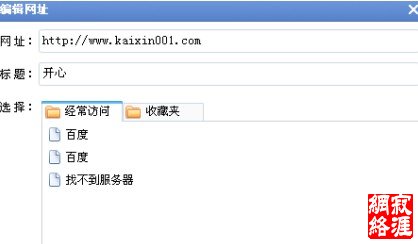

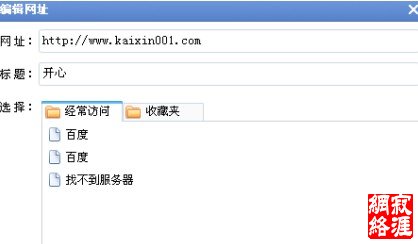

点击“自定义”后会出现一个新的窗口,如图4所示。

从图 4 中我们看到,新的这个窗口是一个显示着用户“经常访问”网址和“收藏夹”

内容的编辑窗口。我们注意看,在图4的“经常访问”窗口中显示的内容看起来好像是我们

经常访问网站的网站标题!

我相信看到这里,有些读者已经发现问题所在了。一个网站的网站标题部分其实就是网页代

码中属于“<title>”和“</title>”标签之间的内容。那么,我们现在就有一个新的思路,

如果说我们自己编写一个网页,该网页中属于标题部分的内容我们将其控制为一些脚本代

码,那么,如果“珊瑚浏览器”将这些被伪装后的脚本代码当做标题内容来处理,就很可能

造成“珊瑚浏览器”直接执行这些脚本代码,从而发生安全隐患。

为了测试,我们在本地计算机上搭建一个Web 环境,在其中放置一个名为“index.htm”

的文件作为首页文件,编写该文件的代码为如下内容:

<html>

<title><a href=http://www.jybase.net></title>

作为测试代码

</html>

在上述测试代码中,我们将“<title>”和“</title>”标签之间的内容设置为“<a

href=http://www.baidu.com>”,这是一个超级链接代码。现在,我们在“珊瑚浏览器”中

多次访问 http://127.0.0.1这个网址,目的是让浏览器认为 http://127.0.0.1这个网址是

我们经常访问的网址。多次访问 http://127.0.0.1这个网址后,我们关闭浏览器,重新启

动浏览器。这会再次打开图4 那个窗口,我们发现问题出现了,

我们看到了一个显示为空白的部分,这里没有内容但它却是一个指向百度

的超级链接,不信我们可以将鼠标滑动到这个空白处。

当我们滑动鼠标到空白处时,我们看到了浏览器的左下角的状态栏中出现了百度的网

址,这意味着一旦我们在图6 的空白单击鼠标,那么浏览器将立即跳转到百度网站!

毫无疑问,我们在测试网页中所添加的脚本代码被“珊瑚浏览器”当做了网页的标题

内容,而这些内容由于是脚本代码,所以浏览器又解析执行了这些脚本代码。如果,我们插

入的代码不是一个指向百度的超级链接,而是指向某个恶意网站或者钓鱼网站的代码,那么

用户在查看图6的经常访问网址时,一个不经意的鼠标单击,浏览器就会立即打开恶意网站

了。

在图 6中,我们还看到,此刻虽然空白部分指向了百度网址,但是,空白部分的开始

缺少一个类似 这样的图标,这是因为“珊瑚浏览器”将我们插入网页的脚本代码分为两

行来显示。缺少了 图标,一般用户就会察觉到此刻浏览器不对劲,为了更加迷惑用户,

我们其实可以弥补这个确实的图标。修改我们的index.htm代码,内容如下所示:

<html>

<title><a href=http://www.jybase.net><img src=http://127.0.0.1/1.gif>我

的最爱</title>

作为测试代码

</html>

在这个新修改的代码中,我们多加了一段代码“<img src=http://127.0.0.1/1.gif>

我的最爱”。这里“<img src=http://127.0.0.1/1.gif>”就是引入了一个 图标,而“我 |