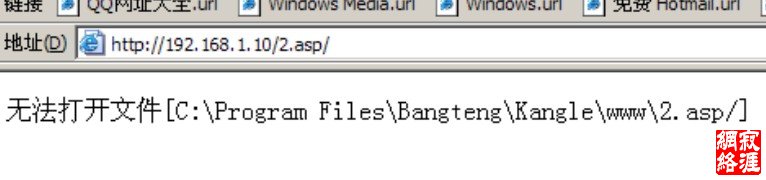

以自行测试。 最后,记得这种类似的漏洞还出现在某些知名的webserver上,所以大家可以广泛研究一下,有什么好的思路,请拿出来一起分享。在我们测试过程中,我们还发现一个问题,就是Kangle在解析畸形URL请求时,还会造成物理路径的泄露。例如,有一个本身存在的网页文件,其URL地址为:http://192.168.1.10/2.asp。当我们请求URL地址修改为:http://192.168.1.10/2.asp/,你就会发现Kangle泄露物理路径了,如图5所示。  图5中我们清晰地看到当前Kangle的安装目录以及web目录物理地址。 |