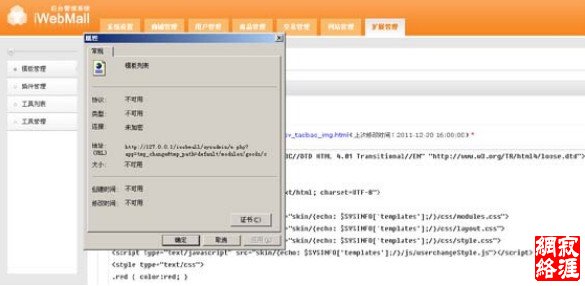

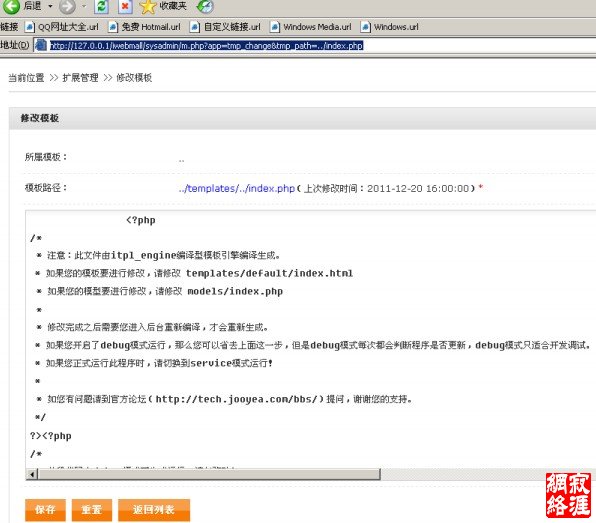

家的数据,获取到许多敏感信息。当然,也许你对这些都不在乎,你想获得更大的权限,例 如能够进入到服务器里看看。你很幸运,iWeb Mall多用户商城系统的后台存在着一个非常 严重的安全漏洞,使得我们可以借此机会控制到服务器本身。 点击 iWeb Mall 多用户商城系统后台中的“扩展管理”,其中有一个“模板管理”选 项,如图 7所示。  随意点击其中一个模板,我们就可以对该模板代码进行修改,这个时候,请右击网页, 查看当前网页属性,如图8 所示。  我们看到此刻浏览器访问的网址类似这样:http://127.0.0.1/iwebmall/sysadmin/m.php?app=tmp_change&tmp_path=default/mo dules/goods/csv_taobao_img.html。其中,“tmp_path”这个参数指明了被修改编辑的模板 网页所在路径地址,如果我们修改这个路径地址,将其指向系统自带的某个php文件,结果 会怎样呢?  看到图9 的内容,我想此刻不需要在多解释什么,借助“tmp_path”参数我们可以修改 编辑系统中任何一个文件中的内容,于是,可以写一个WebShell到系统自带的php文件中, 然后,借此WebShell来进一步控制服务器,提权什么的都是后话了。 真是没有想到,从一个XSS漏洞开始,我们竟然能够一步一步最终成功渗透进入服务 器,iWeb Mall多用户商城系统的安全漏洞危害确实足够严重,希望本文能够引起其开发者 关注,及时修补漏洞。 |