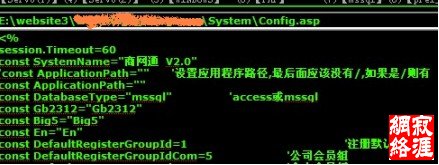

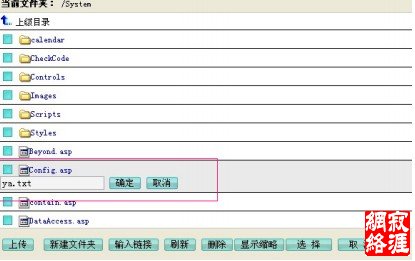

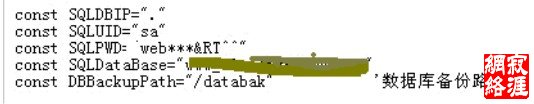

目录结构,如果是数据库access 直接下载数据文件,进后台再说 ,是 sql server 看1433 能不能利用,干!!!! 为了搞清此套系统的目录结构,不久拿下一个和这个系统的其他网站的webshell,如图  在 System\Config.asp 找到其配置  看到图七,我很欣慰,回到安全监测的那个站,通过 transferFolder()这淫荡的函数,找到 Config.asp  如图八 果断改为 txt 直接访问  如图九,神一般sa!!!!!接下来就是传说中1433 端口提权,毫无亮点安全监测完成…. 总结 这个程序有多处致命漏洞,包括fck编辑器和以前的老漏洞,还有本文的js函数服务端缺 乏验证导致任意文件可下载,查看(有的无权限),网上使用的众多,我们程序猿除了需要注 sql,编辑器等服务端的代码安全,也需要关注像javascript这样的前端语言,因为用户随意 查看和修改前端的源码,这个更加危险!! |