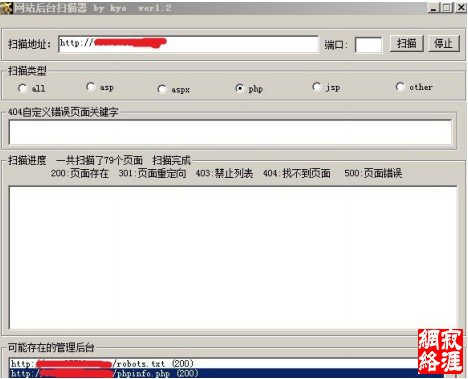

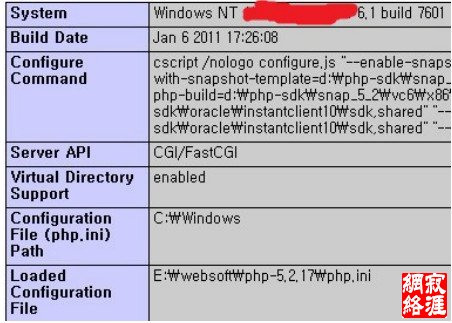

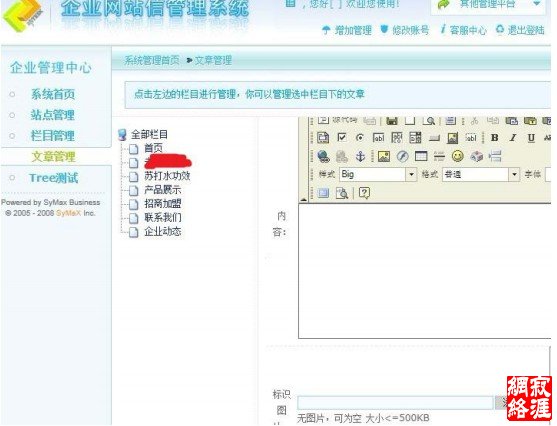

windows2008. 通过上面的分析,没有找到什么突破口,接下来大家都能想到,可以扫描一下他 web 服 务器上都有哪些网站,从该服务器上的其他网站入手是大家一贯的手法,我也就不多说了。 只是我是个苦命人啊,再次遇到cdn,无法简单的判断网站的真实IP。 关于cdn我在这里用简单的几句话科普一下,用户在自己的 浏览器中输入要访问的网站 的域名,网站主dns选择比较近的cdn服务商节点,并把请求的内容缓存到cdn节点服务器, 再把cdn节点服务器ip返回给用户,最后用户再向给定的cdn接点请求网站内容。 我测试使用不同地区的vpn去 ping网站域名,发现ip 都不一样,后来通过google搜索 他网站的相关帖子,发现有另外一个域名www.222.com显示相同的内容。再次用此域名进行 旁注域名查询,总算有了真实的结果。 但令人悲催的是,这几个域名最终全都指向了主网站和论坛。 看到一点希望 由于www.222.com是直接指向论坛,而www.111.com指向cms,可以判断两个网站应该是不 同的虚拟目录。于是我用自己写的扫描器对www.222.com进行了网站文件暴力猜解如图4:  从图 4中看到,总算有个信息泄露的问题了。 打开 phpinfo.php得到如图5:  从图5我得到了,目标操作系统是windows2008,php运行方式FASTCGI,PHP版本5.2.17, 还有网站物理路径等等,让我眼前一亮的是 iis7.5+FASTCGI 在默认情况下,IIS 处理请求 的时候可能导致如nginx安全漏洞一样的问题,任何用户可以远程将任何类型的文件以PHP 的方式去解析。 我马上找到一个该网站某个图片链接地址进行类似这样的请 求:http://www.222.com/images/aaa.gif/kyo.php ,没有返回 404,并且返回的http头状 态码是 200,这时我基本肯定了该漏洞的存在。我记得给好友小龙猪看过一眼,他说了一句 话:这个站死定了。我也深信这一点,但我没想到后面的过程竟是如此艰难。 随后我带着喜悦的心情,迅速的在该论坛注册了账户,并急切的上传那个带着一句话 php 木马的美女图片,但结果仍然是令人沮丧的,论坛设置了所有附件传到另外一个文件服 务器上,而那个文件服务器是 windows2003,没有类似的 bug,并且和目标不在一个 C 段。 可这个漏洞却很诱人的,我还考虑到论坛显示帖子是 html 文件类型的,如果能在显示帖子 的 html 里写入<?php phpinfo();?>倒也是可以利用的,只是<>总是被过滤为< >,主 站的 cms又禁止登陆,cms 后台文件也无法找到,看来只能再换换别的思路了。 从二级域名入手 每个做网络安全的应该都了解,在网络上每个人享受各种服务,上论坛,听音乐,网上 支付,购物等等。最重要的就是自己的密码,而账号大多都是公开的,只要我们拥有目标的 常用密码,就可以尝试他的其他网站的登录验证,因此我开始了从二级域名入手的打算,拿 下后至少可以得到他的常用密码之一。 通过他本网站的链接和二级域名爆破查询工具,再加上自己的分析,我得到了 target 比较主要的一个二级域名为:a.111.com,仍然是一个比较成熟的、没有任何已知漏洞的cms 的博客程序,值得庆幸的是,这个二级域名所在的服务器倒有十几个其他的网站,应该是虚 拟主机,操作系统是win2003,同时支持php和asp. 我首先瞄上了一个站是:www.aaa.com,很轻松的扫描出他后台管理文件为: http://www.aaa.com/admin/admin_index.php 直接把url在浏览器浏览发现他没有做 严密的验证,后台一部分功能是可以使用的,如图6  并且后台使用了FCKeditor,是最新版本,测试了这个编辑器的漏洞集合后无果,只能 7 把希望寄托在图6 的上传图片那里是否有问题了。这次还算顺利,我在vmware 的 winxp系 |