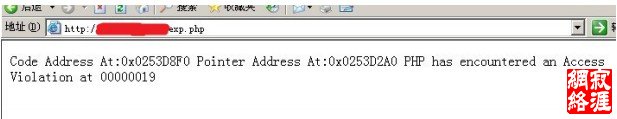

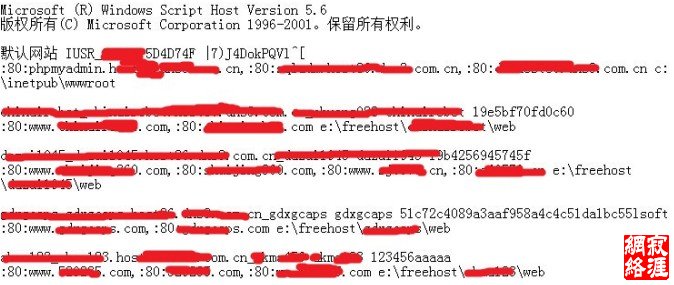

http://www.bbb.com/exp.php时,立刻出现了如图 17 的错误: 从图 17 返回的内容来看,应该是没有成功。后来我在 vmware_win2003 设置了和目标操 作系统+php 版本+php 执行方式(ISAPI)一模一样的环境,我顺利反弹回来一个 nt network 权限的 shell。这里我考虑应该是w3wp.exe 执行的 shellcode ,所以继承w3wp的 nt network 权限。但不论怎样也是个交互式可执行命令的 shell 啊。我第 6 次悲催的运气,促使我终于 找到了答案,原来目标 win2003 打开了 dep(堆栈数据执行保护)。 我仍然没有气馁,虽然上次域名过期那个站的目录没有执行aspx的权限,那么这 个 www.bbb.com的目录我还没试呢。万一支持aspx不就又多一种执行命令的方法吗?即这个 方法: System.Diagnostics.Process.Start(@"calc.exe");) 这次我果然没有再次苦命,bbb.com 是支持 aspx 的,只是有两个问题需要解决。 1.护卫神几乎杀光了所有的 aspx 木马,需要突破。 2.星外虚拟主机的可写可执行目录的寻找是个大麻烦。需要寻觅一个,上传 cmd.exe,来支 持 aspx 执行命令,因为大家都知道 win2003 默认情况,c:\windows\system32\cmd.exe 只 对 administrator 有权限读写。 第一个问题比较好解决,我记得我写过一篇在黑客手册发表的《浅谈在 webshell 下执 行命令》这一篇文,里面有我提供的三种 aspx 执行命令的小马。使用任何一个,改变一下 字段名,除去敏感字符串,再把函数位置条换一下。也就能过了,最多也就是再加密一下而 已。这个难不倒我,毕竟混在看雪论坛研究加密解密算法也有几年光景。 至于第二个问题,我倒没有什么好方法,只能写个遍历脚本,测试可读的每一个目录是否有 漏网的可写目录存在了。这个网上有很多先人已经写出过这样的方法了,用拿来主义改一改即可。 终于被我找到了星外的一个可写目录是: C:\Documents and Settings\All Users\Application Data\Microsoft\Media Index 剩下的事情就简单了,我也懒得用 pr 大杀器,也用不着最新 windows 全版本的 0day 提权 exp 这个牛刀了。直接传一个 cscript.exe+iisgetpass.vbs 读出所有网站用户的配置信息和密码即可。iisgetpass.vbs 代码大家都有,我就不在这里 占篇幅了。 最终结果如图 18:

一般这样的结构的网站,iis 账户的密码就是 ftp 的密码。就这样我得到了 a.111.com

拿下a.111.com后,还是有一些惊喜的。我看到了 错误!超链接引用无效。 错误!超链接引用无效。中,并且我经过转换,其管理员的discuz! Hash密码与a.111.com的md5 hash 密码是一样的。

$username1 = $this->Username; |