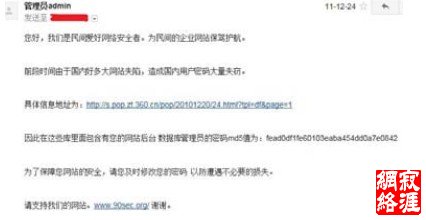

输入浏览器后,返回如下信息,如图10: 从图 10看到,那个昨天刚拿下的网站,今天域名就过期,我悲催的人生仍在延续,我能 说什么呢。 杀个回马枪 我只能老老实实再杀回来,仔细分析虚拟主机上剩下的那几个网站了。那个悲催的站被 关闭了之后剩下的不是discuz! X2 就是静态html的站,再不就是很知名的较新版本的无已 知漏洞的cms了,就只有一个asp的站,地址为:http://www.bbb.com。也许这个站是唯一的 突破口了,用后台扫描器很容易扫到后台是http://www.bbb.com/manage/ 如图11:  从图 11 很清晰的得到这个网站程序是 3hooCMS V3 SP2,我搜了一下,没有找到这个版 本的漏洞,较低的版本倒是有一个xss 漏洞,并且也没有这个版本CMS的公开下载,我怀疑 目标是商业版。我只找到3hooCMS_V2_SP2的下载。 下载完后我在vmware_win2003下搭了环境,开始分析其源代码。 经过一段时间的分析,我发现 Search.Asp这个文件存在 sql 注入漏洞。 代码第 9 行到 12 行 Dim TplFileUrl,TplStr,Sql,Rs,rCid,Cid SoKey=trim(request("sokey")) page=request.QueryString("page") 第 10行SoKey变量没有经过任何过滤传了进来。 第 41到47行 if SoKey="" then csql="" filename="Search.Asp" else filename="Search.Asp?sokey="&SoKey 10 end if sql="select * from [info] where "&LanguageSet&"Name like'%"&SoKey&"%' order by id desc;" SoKey被当做搜索型变量传入sql 语句中。 因此这里存在是一个搜索型的注入漏洞。 由于是已知的cms,其表名和字段名都不用猜了: 管理员表名:ScmsAdmin 用户名字段:username 密码字段:password . 选择好关键字直接在nbsi工具里跑吧。 很遗憾的是没有跑出任何结果,于是我在目标网站手工在搜索输入框里测试。 当输入 33%' and 1=1 and '%'='时查询出了一些结果。 而输入 33%' and 1=2 and '%'='时又没有任何结果。完全没有问题啊,sql 语句肯定执行 了,注入百分之百存在,但为什么就是跑不出来呢。我突然想到,也许新版本第 10 行代码 应该是这么写的吧 SoKey=trim(request.form("sokey")) 这是post提交方式哦,我马上变换成了post的扫描方式,终于得出了。 得到加密的密码【fead0df1fe60103eaba454dd0a7e0842】后拿到 cmd5 解密,于是我悲 催的运气再次降临,掏钱都无法解密。看来这年头不设置个 10 位以上字母+数字+特殊字符 的密码都不好意思和别人打招呼啊。 不成功的社工 Md5 密码破不出来其实是常有的事,不过也说明国内上网用户的安全意识也在一步步的 提高。我考虑到既然他网站有这个注入漏洞,那么管理员即便改了密码,我仍然能通过SQL 注入漏洞得到hash,如果他能改一个cmd5 能破出来的简单的密码不就有希望了吗?于是我 借用 2011年底的网络安全密码泄露门事件,给管理员发了一封email。如图13:  很不好意思,这里我借用了 90sec.org 的名义,因为我觉得 90sec 中有很多小孩的技术 水平还是蛮高的,并且喜欢免费给某些网站提交漏洞。 Email发出去2天后,再次注入得出密码的hash,发现他没有修改。我也感觉此路不通, 即便他修改了,很有可能密码还是很bt复杂的破不出来啊。 11 后来又想到去社工主网站 www.111.com的管理员,询问他为什么主网站不能注册普通用 户,也不能登录,是不是网站程序坏掉了。想借他们修复普通用户注册功能后,上传一个含 有php木马的图片,再利用iis7.5的解析漏洞得到shell。但得到的答复是,他们就是专门禁 |